یکی از مهمترین مؤلفه های کسب و کار آنلاین ایجاد یک محیط قابل اعتماد است که در آن مشتریان بالقوه در خرید خود احساس اطمینان کنند. گواهینامه های SSL با ایجاد یک اتصال امن، پایه و اساس اعتماد را ایجاد می کنند. برای اطمینان از ایمن بودن ارتباط بازدید کنندگان، مرورگرها نشانه های بصری خاصی را ارائه می دهند که ما آن را نشانگرهای EV می نامیم. از قفل سبز گرفته تا نوار URL مارک دار.

گواهینامه های SSL دارای یک جفت کلید هستند. یک کلید عمومی و یک کلید خصوصی. این کلیدها برای ایجاد یک اتصال رمزگذاری شده با هم کار می کنند. این گواهی همچنین حاوی قسمتی است که مربوط به مالک سایت است. برای دریافت گواهی، باید یک درخواست امضای گواهی (CSR) روی سرور خود ایجاد کنید. این فرآیند یک کلید خصوصی و کلید عمومی در سرور شما ایجاد می کند. فایل دادههای CSR که برای صادرکننده گواهی SSL (به نام مرجع صدور گواهی یا CA) ارسال میکنید حاوی کلید عمومی است. CA از فایل داده CSR برای ایجاد یک ساختار داده برای مطابقت با کلید خصوصی شما بدون به خطر انداختن خود کلید استفاده می کند. CA هرگز کلید خصوصی را نمی بیند.

پس از دریافت گواهی SSL چه باید کرد؟

مهمترین بخش گواهی SSL این است که به صورت دیجیتالی توسط یک CA قابل اعتماد مانند DigiCert امضا شده است. هر کسی میتواند یک گواهی ایجاد کند. اما مرورگرها فقط به گواهی هایی اعتماد میکنند که از یک سازمان در فهرست گواهی های CA مورد اعتماد آنها آمده است. مرورگرها دارای لیست از پیش نصب شده ای از CA های قابل اعتماد هستند که به نام Trusted Root CA store شناخته می شود. برای اینکه یک شرکت به فروشگاه Trusted Root CA اضافه شود و در نتیجه به یک مرجع صدور گواهی تبدیل شود، باید استانداردهای امنیتی و احراز هویت ایجاد شده توسط مرورگرها را رعایت کند و بر اساس آن حسابرسی شود.

یک گواهی SSL که توسط یک CA برای یک سازمان و دامنه وب سایت آن صادر میشود، تأیید میکند که یک شخص ثالث قابل اعتماد هویت آن سازمان را تأیید کرده است. از آنجایی که مرورگر به CA اعتماد دارد، در نتیجه مرورگر اکنون به هویت آن سازمان نیز اعتماد دارد. مرورگر به کاربر اطلاع می دهد که وب سایت امن است یا نه! کاربر نیز با مرور سایت و حتی وارد کردن اطلاعات محرمانه خود احساس امنیت می کند.

لایه ایمن سوکت ها (SSL) چیست؟

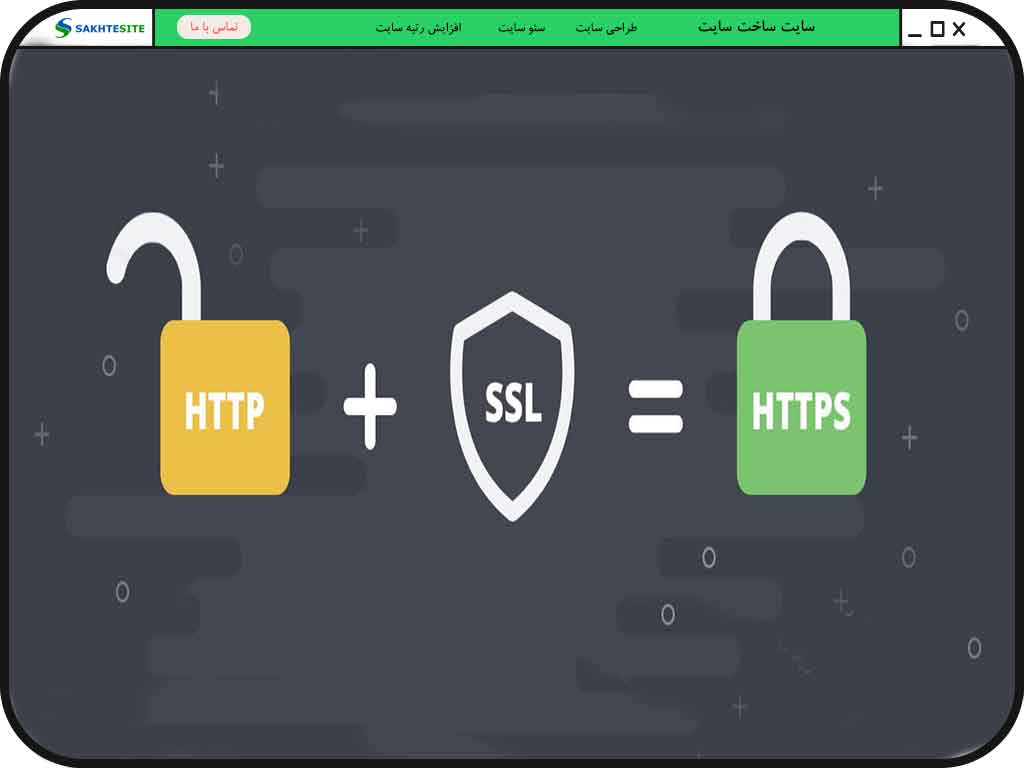

لایه سوکت های ایمن (SSL) یک فناوری امنیتی استاندارد برای ایجاد یک پیوند رمز گذاری شده بین یک سرور و یک سرویس گیرنده است. برای مثال یک وب سایت و یک مرورگر، یا یک سرور پست الکترونیکی و یک سرویس گیرنده ایمیل (به عنوان مثال، Outlook). این فناوری بیشتر از TLS یا Transport Layer Security، فناوری جانشین SSL شناخته شده است.

SSL اجازه می دهد تا اطلاعات حساس مانند شماره کارت اعتباری، شماره تامین اجتماعی و اعتبار نامه ورود به سیستم به صورت ایمن منتقل شود. به طور معمول، داده های ارسال شده بین مرورگر ها و سرور های وب به صورت متن ساده ارسال می شود و شما را در برابر استراق سمع آسیب پذیر می کند. اگر مهاجم بتواند تمام داده های ارسال شده بین مرورگر و سرور وب را رهگیری کند، می تواند آن اطلاعات را ببیند و از آن استفاده کند.

به طور خاص، SSL یک پروتکل امنیتی است. پروتکل ها نحوه استفاده از الگوریتم ها را توضیح می دهند. در این مورد، پروتکل SSL متغیرهای رمزگذاری را هم برای پیوند و هم برای داده های در حال انتقال تعیین می کند. همه مرورگرها قابلیت تعامل با سرور های وب ایمن را با استفاده از پروتکل SSL دارند. با این حال، مرورگر و سرور به چیزی که گواهی SSL نامیده می شود نیاز دارند تا بتوانند یک اتصال امن برقرار کنند.

SSL داده های میلیونها نفر در اینترنت را هر روز ایمن میکند، به ویژه در هنگام تراکنش های آنلاین یا هنگام انتقال اطلاعات محرمانه. کاربران اینترنت امنیت آنلاین خود را با نماد قفل همراه با یک وبسایت دارای امنیت SSL، یا نوار آدرس سبز رنگ که با یک وبسایت دارای اعتبارسنجی توسعه یافته با امنیت SSL ارائه میشود، مرتبط میکنند. وبسایتهای دارای امنیت SSL نیز با «https» شروع میشوند تا «http».

چگونه گواهی SSL یک اتصال امن ایجاد می کند؟

هنگامی که یک مرورگر سعی می کند به وب سایتی دسترسی پیدا کند که با SSL ایمن شده است، مرورگر و وب سرور با استفاده از فرآیندی به نام «SSL Handshake» یک اتصال SSL برقرار می کنند. توجه داشته باشید که SSL Handshake برای کاربر نامرئی است و به صورت آنی اتفاق می افتد.

اساساً از سه کلید برای راه اندازی اتصال SSL استفاده می شود.

- کلیدهای عمومی

- کلیدهای خصوصی

- کلیدهای جلسه

هر چیزی که با کلید عمومی رمزگذاری شده باشد فقط با کلید خصوصی قابل رمزگشایی است و بالعکس. از آنجایی که رمزگذاری و رمز گشایی با کلید خصوصی و عمومی قدرت پردازش زیادی را می طلبد، آنها فقط در حین SSL Handshake برای ایجاد یک کلید جلسه متقارن استفاده می شوند. پس از برقراری ارتباط امن، از کلید جلسه برای رمزگذاری تمام داده های ارسال شده استفاده می شود.

- مرورگر به یک وب سرور (وب سایت) ایمن شده با SSL (https) متصل می شود. مرورگر درخواست می کند که سرور خودش را شناسایی کند.

- سرور یک کپی از گواهی SSL خود، از جمله کلید عمومی سرور را ارسال می کند.

- مرورگر ریشه گواهی را در برابر فهرستی از CA های قابل اعتماد بررسی می کند. همچنین تحقیق میکند که گواهی منقضی نشده باشد، لغو نشده است و نام رایج آن برای وب سایتی که به آن متصل است، معتبر باشد. اگر مرورگر به گواهی اعتماد داشته باشد، یک کلید جلسه متقارن را با استفاده از کلید عمومی سرور ایجاد، رمزگذاری و باز پس می فرستد.

- سرور، کلید جلسه متقارن را با استفاده از کلید خصوصی خود رمزگشایی می کند و برای شروع جلسه رمزگذاری شده، یک تأییدیه رمزگذاری شده با کلید جلسه را پس می فرستد.

- سرور و مرورگر اکنون تمام داده های ارسال شده را با کلید جلسه رمزگذاری می کنند.

پس از دریافت گواهی SSL، آن را روی سرور خود نصب می کنید. شما همچنین یک گواهی میانی نصب میکنید که اعتبار گواهی SSL شما را با گره زدن به گواهی ریشه یا CA خود مشخص میکند. دستور العمل نصب و آزمایش گواهی شما بسته به سرور شما متفاوت خواهد بود. در تصویر زیر آنچه را که زنجیره گواهی نامیده می شود مشاهده می کنید. گواهی سرور، شما را از طریق یک گواهی میانی به گواهی ریشه CA (در این مورد DigiCert) متصل می کند.

آیا گواهی من SSL است یا TLS؟

پروتکل SSL همیشه برای رمز گذاری و ایمن سازی داده های ارسالی استفاده شده است. هر بار که نسخه جدید و ایمن تری منتشر میشد، فقط شماره نسخه تغییر میکرد تا تغییر را منعکس کند (مانند SSLv2.0). با این حال، از زمانی که به روز رسانی از SSLv3.0 فرا رسید، به جای فرا خوانی نسخه جدید SSLv4.0، به TLSv1.0 تغییر نام داد. در حال حاضر ما در TLSv1.3 هستیم.

از آنجایی که SSL هنوز هم اصطلاح شناخته شده تر و پرکاربرد تری است، DigiCert از TLS/SSL هنگام ارجاع به گواهی ها یا توصیف نحوه ایمن سازی داده های ارسالی، استفاده میکند. هنگامی که یک گواهی SSL از ما خریداری می کنید (به عنوان مثال، SSL استاندارد، گواهی اعتبار سنجی توسعه یافته، و غیره)، در واقع یک گواهی TLS (RSA یا ECC) دریافت می کنید.

موارد استفاده از گواهی TLS/SSL را با هم مقایسه کنید

| سایت ها و وبلاگ های اطلاعاتی | پانل ها و فرم های ورود | صفحات پرداخت | |

| نوع استفاده | وب سایت هایی که پرداخت ها یا اطلاعات حساس را جمع آوری نمیکنند به HTTPS نیاز دارند. تا فعالیت کاربر حتی وبلاگ ها را خصوصی نگه دارد. | TLS/SSL نامهای کاربری و رمزهای عبور و همچنین فرمهای مورد استفاده برای ارسال اطلاعات شخصی، اسناد یا تصاویر را رمزگذاری و محافظت میکند. | اگر مشتریان مطمئن باشند که منطقه تسویهحساب شما (و اطلاعات کارت اعتباری که به اشتراک میگذارند) امن است، خرید را تکمیل میکنند. |

| نوع گواهی TLS/SSL توصیه شده | گواهینامه های OV (تأیید سازمان) TLS/SSL – دومین سطح بالاتر اصالت و بعدی دقیق ترین بررسی های سازمان. | گواهینامه های OV (تأیید سازمان) TLS/SSL – دومین سطح بالاتر اصالت و دقیق ترین بررسی های سازمان. | گواهینامه های TLS/SSL EV (تأیید اعتبار گسترده) – بالاترین سطح اصالت و دقیق ترین بررسی های هویت را دارند. |

به ورای قفل نگاه کنید

فقط دیدن یک قفل در نوار آدرس، کافی نیست. با کلیک بر روی نماد قفل در نوار URL می توانید هویت صاحب وب سایت را تأیید کنید. متأسفانه، امروزه اکثر سایت های فیشینگ دارای قفل و گواهی DV هستند. به همین دلیل مهم است که باید به فراتر از قفل در نوار URL نگاه کنید. اگر وب سایتی مایل به قرار دادن هویت خود در گواهی نیست، شما نباید تمایلی به اشتراک گذاری اطلاعات شناسایی با آنها داشته باشید. اگر نام سازمان را می بینید، اکنون می توانید تصمیم بهتری در مورد اینکه به چه کسی اعتماد دارید، بگیرید.